od 4.30 do 7:30 skrypt będzie aktualizowany, o 4.30 wszyscy zalogowani zostaną wylogowani, proszę zapisać swoje notki robocze

Dlaczego aktualizacja zabezpieczeń, jakich?

Cel w zasadzie jest jeden, całkowita eliminacja informacji o użytkowniku, czyli adresy ip, wersje używanych przeglądarek, systemów operacyjnych, przy jednoczesnym zachowaniu informacji, która może zidentyfikować, że bloger lub komentujący to jedna osoba lub osoba która ma kilka kont.

Czy ta wiedza jesty potrzebna?

No raczej, w końcu na portalu wyrażane są opinie a tymi łatwo manipulować. Załóżmy, że użytkownik Jan Uczciwy napisze, że "schabowe są pyszne". Jan jest jedną osobą posiadającą jeden nick (jedno konto). Niech teraz trafi się użytkownik, któremu opinia Jana się nie podoba. Nazwijmy go Zygfryd MałoUczciwy. Zygfryd ma 2 konta. Po zalogowaniu sie na pierwsze może napisać "mielone to najlepsze kotlety". Przeloguje się na drugie konto i napisze że "nieprawda, że kotlety schabowe są najlepsze, owszem są niezłe, ale nie dorównują mielonym".

Mamy dwóch użytkowników i trzy opinie. Teoretycznie powinna być jedna opinia przeciw drugiej, w praktyce mamy zafałszowanie opini, w stosunku 2/1.

Czy należy coś z tym zrobić? Uważam, że jeśli można to oczywiście tak. Pytanie jak to zrobić i czy się da nie ingerując w prywatność użytkownika. W procentach można powiedzieć, że na 95-99% da się. Tyle teoretycznie. Praktycznie komputer ma do czynienia z człowiekiem a ten popełnia często błędy, można powiedzieć, że prędzej czy później będzie to 100%. Jeśli dodamy do tego "uczciwość w opiniach" a chyba o to nam wszystki chodzi, brak ingerencji w jakikolwiek aspekt życia prywatnego użytkownika, to wręcz należy. Chyba, że się mylę?

Użytkowników, którzy mają jedno konto sprawa zupełnie nie dotyczy. Ciekaw jestem jaki będzie odzew, z jednej strony prawdziwość zamieszczanych komentarzy/wyrażonych opinii, z drugiej strony... chyba na burzę się zanosi.

Podkreślę, że nie ma żadnych funkcji, które wykorzystują w/w mechanizmy. Są jedynie rejestrowane. Jak były by użyte, czy będą użyte, to już zależy od Właściciela, Prezesa Fundacji oraz was, blogerów i komentatorów. Czy chcemy aby opinie opiniami były czy też tak sobie dla żartu komentujemy, czas wzajemnie sobie zajmując.

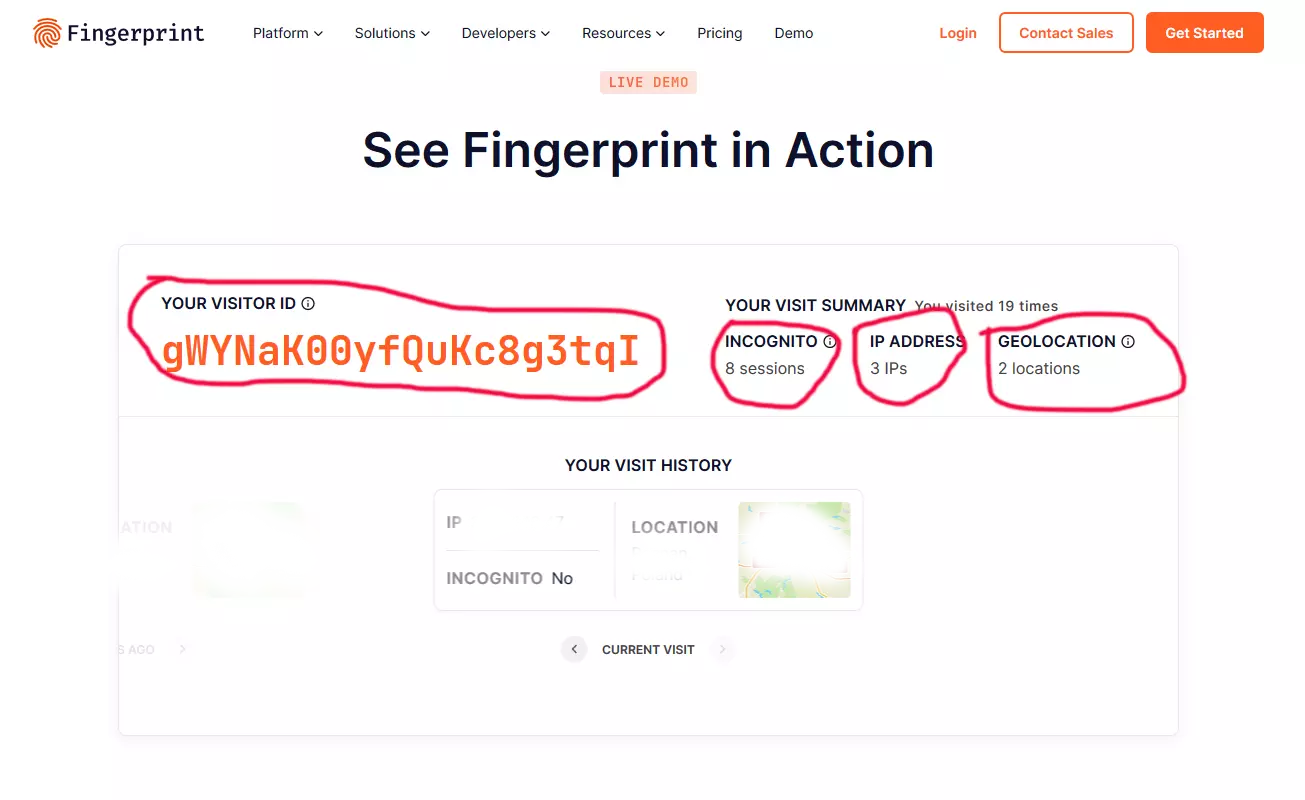

Spodziewam się głosów, że takie mechanizmy nie istnieją. Istnieją, prosze sprawdzić jeden z nich i kliknąć na Live Demo:

https://fingerprint.com/

(tak wygląda odcisk mojej przeglądarki, niczego nie zarejestrowałem poza identyfikakatorem, czałość obywa się w komputerzee użytkownika i poza niego wychodzi tylko ów identyfikator, który z kolei jest zbykt krótki aby jakiekolwiek wrażliwe, prywatne dane zawierał.

Uważny obserwator zauważy, że mimo zmiany własnego numeru ip, mimo zmiany lokalizacji numer dla danej przeglądarki pozostaje bez zmian. A to jest tylko wersja poglądowa, testowa, tak dla zabawy.

cdn...

----------------------

Załóżmy, że stanę w oknie i bedę obserwował przechodzących ludzi. Czy postąpię niewłaściwie? Chyba nie. Powiedzmy, że mam notes w ręku i zacznę sobie notować. Idzie młodzieniec w czarnych spodniach i pomarańczowej czapce, ma słuchawki Sony na głowie. Dalej idzie kolejna osoba, spodnie ma zielone, słuchawek nie ma, ma za to okulary i beret. Następnie idzie niezwykle podobny człowiek do tego pierwszego, kropla w kroplę (bliźniak). Ma słuchawki Sony, czapkę tyle, że zieloną, i proszę bez spodni wyszedł.

Te trzy osoby mogę scharakteryzować, zupełnie ich nie znając, w ich prywatość absolutnie nie ingerując, wszystko dzieje się w moim notesie. Nie muszę nawet wiedzieć w co są ubrane, bo mogę każdemu kolorowi przyporządkować liczbe, każdemu dodatkowemu elementowi również. W ten sposób powstanie indywidualny odcisk osoby (identyfikator) bez jakiegokolwiek kontaktu z nimi, jakiejkolwiek ingerencji w ich prywatność.

Nie wiemy kim są, co robią, gdzie pracują, gdzie mieszkają, czym się interesują, biją dzieci, żony, czy też przez nie są bici. Kompletnie nic.

Ale kolejnego dnia jeśli zauważymy ich, możemy powiedzieć, że w ciągu dwóch dni szli ta ulicą. Jeśli się przebiorą, zamienią słuchawki Sony na Bang & Olufsen to powstanie kolejny identyfikator tej samej osoby. Będzie ich miała tyle ile ma ubrań na zmianę (w naszym przypadku tyle ile komputerów, zainstalowanych przeglądarek, dostępów do internetu).

Tu my się zatrzymamy. Bo i posiadamy wiedzę, która jest niezbędna do naszych celów. Na podobnej zasadzie działa identyfikacja reklamowa, wiemy czym się interesuje, nie wiemy skąd pochodzi, to reklamodawcy nie interesuje. Celem jest przesłanie takiemu osobnikowi więcej informacji promocyjnych w temacie jego zainteresowań.

My się zatrzymamy, w życiu jak to w życiu. Tak zwane służby chciały by więcej. I mogą. Bo mogą np. zapytać operatorów, który i komu w konkretnym dniu przydzielił np. dany numer IP. Mają wtedy adres. Trochę bardziej to skomplikowane jest bo są i różne rozwiązania np. Tor i Vpn. Niemniej nadal do osiągnięcia.

Na szczęście Neon to nie służby, nie ma takich ani potrzeb ani możliwości, kompletnie nie jest zainteresowany aby je mieć. Dla celów blogowania, komentowania, zbierania opinii, solidności tych opinii, miejsce w którym sie zatrzymaliśmy zupełnie wystarczy.

Wrócę do być może pojawiających sie opinii, że wszystko można oszukać. Zgadzam się, tylko że my tu piszemy i komentujemy po zalogowaniu a to już nie jest ocena przypadkowego użytkownika. Przystępując do pracy, założeniem było ukrycie informacji o użytkownikach, jedni powiedzą, że to ważne, inni że nie. Mi jest to obojętne ale skoro nawet nie ważne to czy przeszkadza? Publikacje są jawne i widoczne dla wszystkich, "nicki" pod którymi sie publikuje oraz daty publikacji również.

W bazach danych nie ma teraz niczego innego jak to co jest publicznie widoczne. W związku z tym nie straszna jest ich kradzież, tym bardziej pytanie kto coś opublikował. Odpowiedź będzie jedna, mianowicie ktoś, jakiś "nick" opublikował, więcej informacji nie ma.

cdn...

----------------------

Zatem jak na obrazku, nikt nie musi niczego wyciągać siłą lub podstępem od użytkownika. Całość prac wykonywana jest w obrębie jego komputera, pobierany jest jedynie końcowy identyfikator, który sam w sobie niczym ważnym nie jest, o niczym nie mówi, o niczym nie świadczy. Żadne dane osobiste, dotyczące posiadanego sprzętu nie opuszczają użytkownika. I skoro byle programista, np. dżon, może tak skrypt ustawić, to co może grupa nieco bystrzejszych zrobić? Taki optymistyczny akcent.

Czy istnieje sposób aby to obejść. Istnieje, kiedyś o tym pisałem, komputer kupiony przypadkiem, nie na fakturę, ciężko go będzie z osobą skojarzyć, najlepiej użyć tailsa. Tails to jest taki linux na pendrivie z którego komputer się uruchamia, w pełni graficzny, nie ma dysku twardego, nic nie zapisuje, dośc szybko się uruchamia. Jeśli do tego dołożymy vpn-a i jakiś Internet z nami nie powiązany, nie będziemy sie z niego logować na konta, których używamy do codziennych spraw, to zaistnieje w miarę anonimowy byt.

Teraz nastąpi powolne podsumowanie prac. Potrwa to pewnie ze dwa miesiące aby opublikować końcową wersję skryptu uwzględniając wszelkie możliwe niedociągnięcia.

dżon